Andreas Thermann, Geschäftsführer und Security Consultant, isec GmbH

Mark Branson, der Präsident der BaFin, hat mehrfach betont, dass die IT-Sicherheit für Finanzinstitute höchste Priorität hat. Insbesondere aufgrund der angespannten geopolitischen Lage und der zunehmenden Cyberangriffe auf kritische Infrastrukturen fordert er Banken und Versicherer auf, ihre Systeme widerstandsfähiger zu gestalten.

Aus Sicht der BaFin stehen sechs Risiken besonders im Fokus, die die Finanzstabilität oder die Integrität der Finanzmärkte in Deutschland am meisten gefährden können. Eines dieser Risiken sind „Cyber-Vorfälle mit gravierenden Auswirkungen“[1].

Aber welche Maßnahmen können ergriffen werden, um die Resilienz der Systeme zu erhöhen? Im ersten Teil werden theoretische Anforderungen zusammengefasst, zu denen im zweiten Teil dieses Fachbeitrages eine effektive technische Lösung beschrieben und durch das Fazit im dritten Teil abgerundet wird.

Vertiefend besteht die Möglichkeit zur Teilnahme an einem kostenfreien TopPartner-Vortrag in Zusammenarbeit zwischen der FCH Gruppe und der isec GmbH mit ihrem Partner LocateRisk GmbH. Sichern Sie sich hier einen der begehrten und limitierten Teilnehmerplätze.

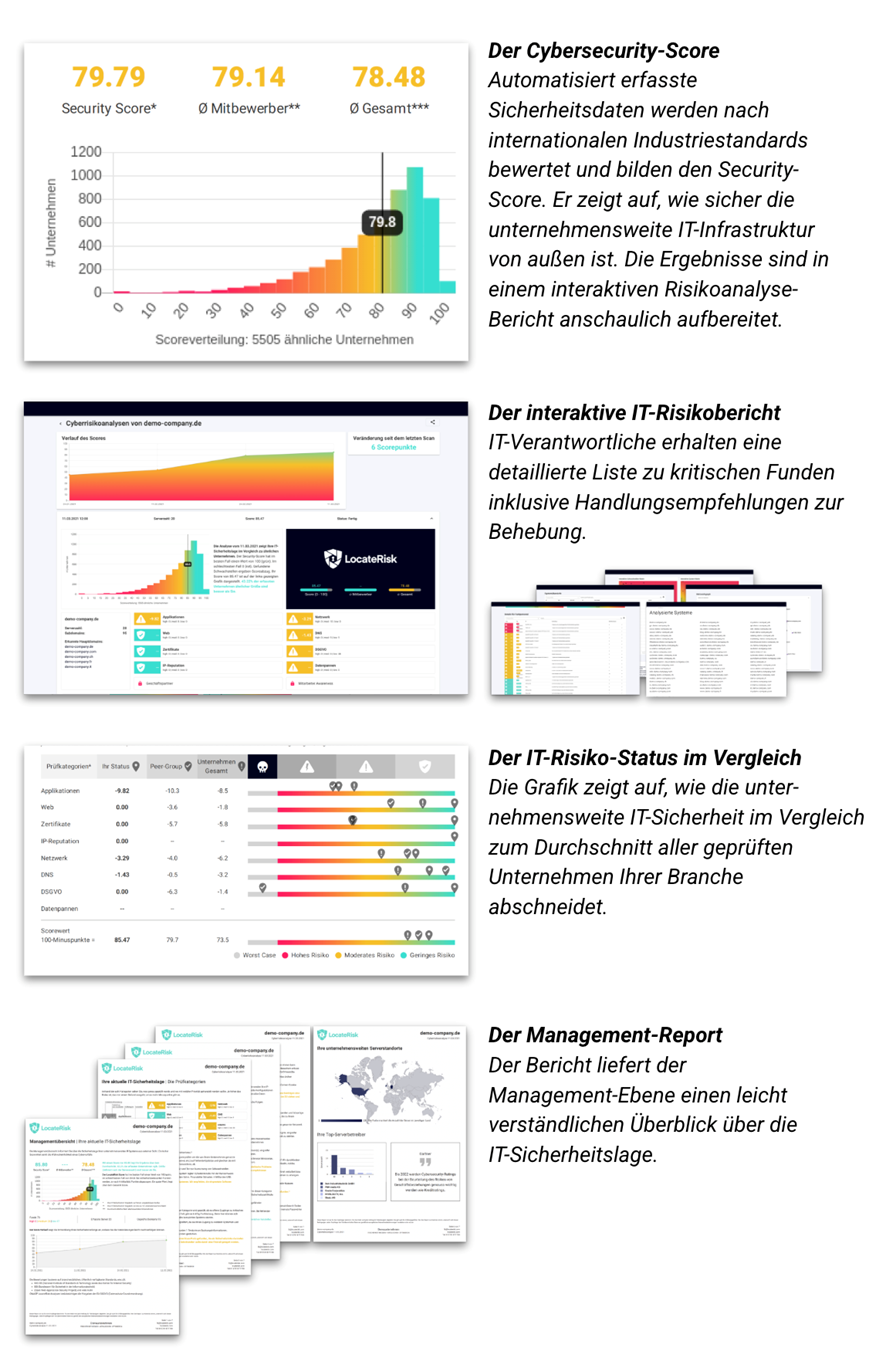

Allen teilnehmenden Unternehmen wird dabei zusätzlich ein einmaliger kostenfreier Schwachstellenscan der von außen erreichbaren Systeme angeboten. Die Analyse prüft das aktuelle Sicherheitslevel der externen IT-Infrastruktur in neun Kategorien. Das Ergebnis ist in Form einer Managementübersicht aufbereitet und wird in einem Gespräch, bei dem ein vertiefender Einblick in die kritischsten Schwachstellen gegeben wird, erläutert.

1. Aufsichtsrechtliche Anforderungen

Neben Anforderungen aus Standards, wie z. B. ISO 2700x oder BSI 200-x, bestehen Gesetze, Verordnungen und Richtlinien zur Cybersicherheit in Europa, wie z. B. CRA (Cyber Resilience Act), CSA (Cybersecurity Act), RED (Radio Equipment Directive, 2014/53/EU), NIS-2 (Network and Information Security Directive 2) und DORA. Alle diese Regelungen sollen dazu beitragen, die Cybersicherheit und digitale Resilienz in der EU zu verbessern[2].

Mit dem Digital Operational Resilience Act (DORA) hat die Europäische Union eine einheitliche Regulierung für den Finanzsektor eingeführt, die sich mit Cybersicherheit, IKT-Risiken und digitaler Resilienz befasst[3]. (https://www.bafin.de/ref/19669324)

Gemäß DORA-Verordnung, Kap. II, Art. 8, sind u. a. Informations- und IKT-Assets, IKT-Schwachstellen und IKT-Risiken regelmäßig zu identifizieren und zu bewerten. Ergänzend fordert der dazugehörige technische Regulierungsstandard (RTS) zum Risikomanagementrahmen automatische regelmäßige Schwachstellen-Scans inklusive Überwachung und Schwachstellenbehebung. In Kap. IV wird ein Management des IKT-Drittparteienrisikos gefordert, so dass auch hier – in Abhängigkeit der Relevanz – Schwachstellen-Scans zur Risikoeinschätzung genutzt werden sollten.

2. Technische Lösung

Eine optimale technische Lösung für die IT-Sicherheit bietet:

- Kontinuierliches Monitoring der IT-Landschaft durch nicht-invasive Analysen – inklusive Überprüfung von Anwendungen, Betriebssystemen, Zertifikaten, Web-/Netzwerk-/DNS-Einstellungen, DDoS-Anfälligkeit sowie potenziell kompromittierten Systemen.

- Proaktive Reduzierung der Angriffsflächen durch priorisierte Handlungsempfehlungen, die direkt IT-Administratoren und IT-Dienstleister einbinden.

- Sofortige Erkennung von Anomalien mit automatisierten Benachrichtigungen bei sicherheitsrelevanten Abweichungen.

- Differenzfilterfunktion zur Nachverfolgung und Dokumentation des Schwachstellenverlaufs.

- Bewertung der Sicherheitslage durch nachvollziehbare KPIs, Vergleich mit Unternehmen der gleichen Branchen und ein strukturiertes Risikomanagement.

- Übersichtliche Darstellung von Cyber-Risiken mit verständlichen Visualisierungen.

- Individuelle Reports mit grafisch aufbereiteter Management-Übersicht sowie detaillierten Informationen für IT-Sicherheitsverantwortliche.

- Erfüllung von Sicherheits- und Compliance-Vorgaben durch kontinuierliches Monitoring von Risiken – auch bei Zulieferern und Geschäftspartnern.

- Effiziente Schwachstellenanalyse mit Filter- und Weiterleitungsfunktionen in einem benutzerfreundlichen Dashboard.

- Datenschutzbewertung zur Identifikation potenzieller Verstöße im Umgang mit personenbezogenen Daten.

- Erhöhte Sensibilisierung der Mitarbeitenden für Cybersicherheitsrisiken.

- Nachweisbare Maßnahmen zur Reduzierung von Lieferkettenrisiken durch automatisiertes Monitoring von (IKT-)Drittanbietern.

- Optimierte Zusammenarbeit mit Drittfirmen durch anwenderfreundliche Fragebögen und kontextbezogenes Feedback.

3. Ergänzende Darstellungen zu unseren Dienstleistungen

4. Fazit & Praxistipps

IT- und Informationssicherheit ist Managementaufgabe und muss in einer digitalen Welt einen sehr hohen Stellenwert einnehmen. Die Auslagerung von IT-Dienstleistungen verlagert nicht die Risikoverantwortung.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) schätzt die Bedrohung im Cyber-Raum gemäß Lagebericht für 2024 „unvermindert hoch.“ ein[4]. Unternehmen müssen die Resilienz gegen Cyberangriffe stärken. Dabei sollten die von außen erreichbaren Systeme und Domains stark priorisiert werden, um es Angreifern schwieriger zu machen.

- Mit der beschriebenen technischen Lösung besteht die Möglichkeit, einen regelmäßigen, umfassenden Überblick dieser IKT-Assets inklusive ggf. vorhandener Schwachstellen und den dazugehörigen Risikobewertungen, Gefahrenbeschreibungen und Handlungsempfehlungen zu erhalten.

- Neben der Erfüllung aufsichtsrechtlicher Anforderungen sollte insbesondere die Vermeidung jeglicher Art von Cyberangriffen das Ziel der Unternehmen sein.

- Mit dem Angebot des TopPartner-Vortrages wird eine Lösung präsentiert, die dazu beiträgt, die Resilienz deutlich zu erhöhen und eine aktuelle Einschätzung der IT-Sicherheitslage zu erhalten. Lassen Sie sich diese Gelegenheit nicht entgehen.

[2] BSI-Lagebericht 2024.

[4] BSI-Lagebericht 2024.

Beitragsnummer: 22939